美国服务器的DNS缓存欺骗是指因为DNS记录更改而导致恶意重定向流量的结果。美国服务器DNS缓存欺骗可以通过直接攻击DNS主机,或通过任何形式的专门针对DNS流量的中间人攻击来执行,本文小编就来介绍一下美美国服务器DNS缓存欺骗的内容。, DNS缓存欺骗以一种利用DNS通信结构的方式明确地工作,当美国服务器DNS尝试在域上执行查找时,它会将请求转发到更权威DNS主机,并沿着美国服务器DNS链向下查询,直到它到达域上的权威DNS主机。, 由于本地美国服务器DNS不知道具体哪个服务器负责对应哪个域,并且不知道到每个权威服务器的完整路由,因此只要回复与查询匹配并且格式正确,它就会从任何地方接受对其查询的回复。,, 因此攻击者利用在回复本地美国服务器DNS时,击败实际的权威DNS主机,这样做本地美国服务器DNS将会使用攻击者的DNS记录,而不是实际的权威答案,由于DNS的性质,所以本地美国服务器DNS无法确定回复的真实性。, 由于美国服务器DNS将在内部缓存查询,因此每次请求域时不必花费时间查询权威DNS主机,从而加剧了这种攻击。而这同时带来了另一个问题,因为如果攻击者可以击败权威DNS主机进行回复,那么攻击者记录将被本美国服务器DNS缓存,这意味着任何使用本地美国服务器DNS的用户都将获得攻击者记录,可能会重定向所有使用该本地美国服务器DNS的用户都可以访问攻击者的网站。, 美国服务器DNS缓存欺骗攻击的案例:,

案例一:生日攻击的盲目响应伪造, 美国服务器DNS协议交换不验证对递归迭代查询的响应,验证查询只会检查 16 位事务 ID 以及响应数据包的源 IP 地址和目标端口。在 2008 年之前所有DNS使用固定端口53 解析,因此除了事务 ID 之外,欺骗DNS回复所需的所有信息都是可预测的。用这种弱点攻击美国服务器DNS被称为生日悖论,平均需要 256 次来猜测事务 ID。, 为了使攻击成功,伪造的DNS回复必须在合法权威响应之前到达目标解析器。如果合法响应首先到达,它将由解析器缓存,并且直到其生存时间TTL到期,解析器将不会要求权威美国服务器解析相同的域名,从而防止攻击者中毒映射该域。,

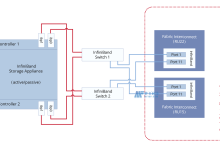

案例二:窃听, 许多增强美国服务器DNS安全性的新提议包括源端口随机化,0x20 XOR 编码,WSEC-DNS,这些都取决于用于身份验证的组件的不对称可访问性。 换句话说,它们通过隐匿而不是通过身份验证和加密的机密性来提供安全性,唯一目标是如上所述,防止盲目攻击使用这些安全方法,仍然使DNS容易受损和遭受网络窃听者的轻微攻击,以打破并执行如上所述的相同攻击,而这次没有盲目猜测。, 即使在交换环境中,也可以使用ARP中毒和类似技术强制所有美国服务器数据包进入恶意计算机,并且可以击破这种混淆技术。, 以上内容就是关于美国服务器DNS缓存欺骗的介绍,希望能帮助到有需要的美国服务器用户们。, 现在vsping科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:,

,

, vsping科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注vsping科技官网,获取更多IDC资讯!,,

, 美国服务器的DNS缓存欺骗是指因为DNS记录更改而导致恶意重定向流量的结果。美国服务器DNS缓存欺骗可以通过直接攻击DNS主机,或通过任何形式的专门针对DNS流量的中间人攻击来执行,本文小编就来介绍一下美美国服务器DNS缓存欺骗的内容。, DNS缓存欺骗以一种利用DNS通信结构的方式明确地工作,当美国服务器DNS尝试在域上执行查找时,它会将请求转发到更权威DNS主机,并沿着美国服务器DNS链向下查询,直到它到达域上的权威DNS主机。,

美国服务器DNS缓存欺骗介绍

版权声明:本文采用知识共享 署名4.0国际许可协议 [BY-NC-SA] 进行授权

文章名称:《美国服务器DNS缓存欺骗介绍》

文章链接:https://zhuji.vsping.com/503723.html

本站资源仅供个人学习交流,请于下载后24小时内删除,不允许用于商业用途,否则法律问题自行承担。

文章名称:《美国服务器DNS缓存欺骗介绍》

文章链接:https://zhuji.vsping.com/503723.html

本站资源仅供个人学习交流,请于下载后24小时内删除,不允许用于商业用途,否则法律问题自行承担。

国外主机测评 - 国外VPS,国外服务器,国外云服务器,测评及优惠码

国外主机测评 - 国外VPS,国外服务器,国外云服务器,测评及优惠码